Ssoon

AWS IAM Workshop - 권한 경계(Permissions boundaries) 본문

AWS Hacking & Security Study

AWS IAM Workshop - 권한 경계(Permissions boundaries)

구구달스 2023. 9. 6. 21:44CloudNet@가시다님이 진행하는 "AWS Hacking & Security Study" 1기 스터디입니다.

# AWS IAM Workshop 를 참조하였습니다.💠 Permissions boundaries

IAM 엔터티의 자격 증명 기반 정책(IAM 정책)과 함께 작동하여 엔터티가 수행할 수 있는 작업을 제한합니다.

- 권한 제한: Permissions Boundaries는 사용자나 역할이 다른 엔터티에 할당할 수 있는 권한의 상한선을 설정합니다. 이를 통해 리소스에 대한 권한을 제한하고, 고객이 너무 많은 권한을 부여하지 않도록 합니다.

- 다른 IAM 정책과 병행 가능: Permissions Boundaries는 다른 IAM 정책과 함께 사용할 수 있습니다. 예를 들어, 사용자에게 IAM 인라인 정책을 부여하고, 그 정책에 Permissions Boundaries를 적용하여 두 가지 권한 제어 메커니즘을 조합할 수 있습니다.

- 권한 계승: 사용자나 역할은 Permissions Boundaries를 통해 설정된 권한 상한선을 넘을 수 없습니다. 그러나 이러한 권한 상한선을 초과하지 않는 범위에서는 다른 IAM 정책을 사용하여 권한을 추가로 부여할 수 있습니다.

- 권한 평가: AWS는 권한을 평가할 때 IAM 엔터티가 가진 권한과 Permissions Boundaries를 동시에 고려합니다. 이를 통해 권한을 두 번 확인하여 최종적인 권한을 결정합니다.

💠 Permissions boundaries와 Identity-based policies의 관계:

- Permissions boundaries와 Identity-based policies는 함께 사용될 수 있습니다.

- Identity-based policies는 IAM 엔터티의 직접적인 권한을 정의하며, permissions boundaries는 이러한 엔터티가 설정할 수 있는 권한의 범위를 제한합니다.

- permissions boundaries는 Identity-based policies의 권한을 제한하거나 보완하는 역할을 합니다.

- Identity-based policies가 특정 작업을 수행하는 데 필요한 권한을 정의하고, permissions boundaries는 해당 엔터티가 그 작업을 다른 리소스나 엔터티에 적용할 수 있는 범위를 제한합니다.

- 예를 들어, 특정 역할에 Identity-based policy로 S3 버킷의 쓰기 권한을 부여하더라도 permissions boundaries가 해당 역할의 범위를 제한한다면 그 역할은 다른 S3 버킷에 대한 쓰기 권한을 설정할 수 없게 됩니다. 이렇게 하면 보안을 더욱 강화할 수 있습니다.

✅ 권한 경계 설정

- Super (운영팀) 의 소속된 Super-Pro 와 Super-Intern 는 모든 권한인 AdministratorAccess를 부여

- 하지만 Super-Intern은 다른 모든 서비스의 권한은 막은 채, EC2의 관리만 부여

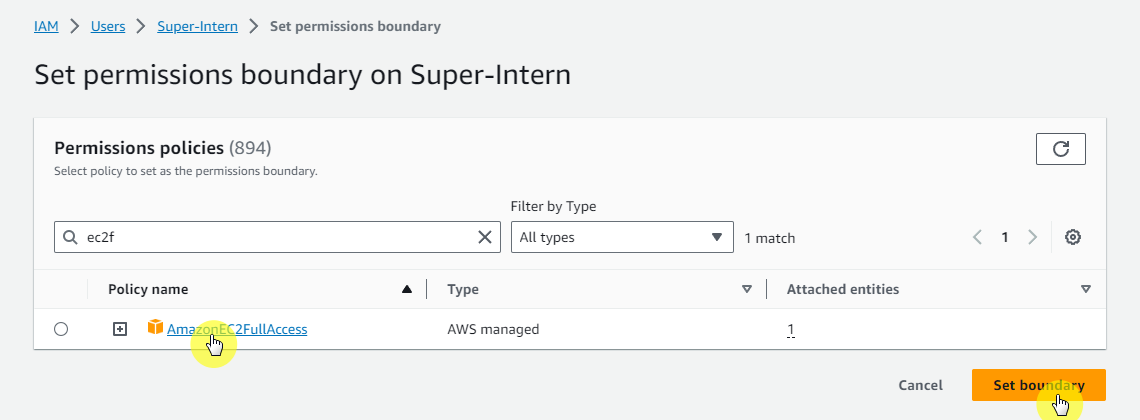

✔ Super-Pro로 로그인 > Users > Super-Intern

✔ 권한 경계 (Permissions Boundary) > Set permission boundary

✔ AmazonEC2FullAccess 선택

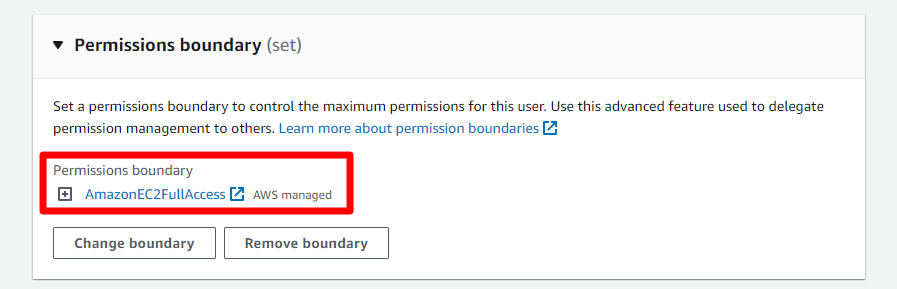

✔ 설정 확인

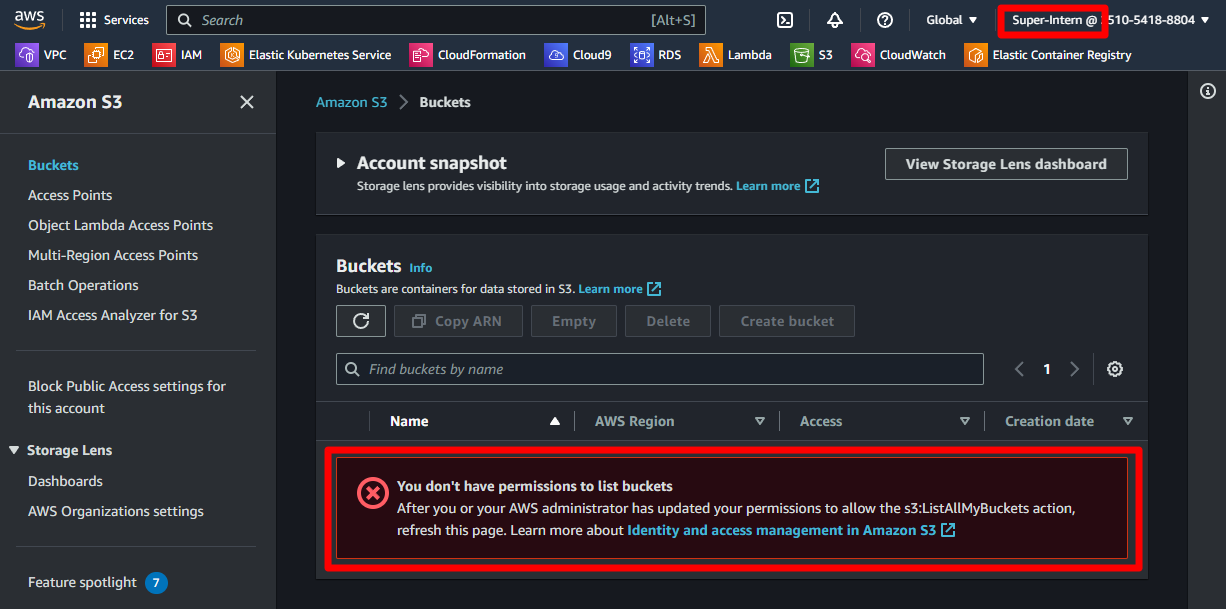

✅ 사용자 자원 제한 확인

✔ Super-Intern 로그인 > S3 > Bucket 권한 확인

- Super-Intern 은 Super(운영자) 그룹에 적용된 AdministratorAccess 정책을 상속 하지만 Permission boundary 설정으로 AmazonEC2FullAccess 권한만 적용 > EC2를 제외한 모든 요청 Deny

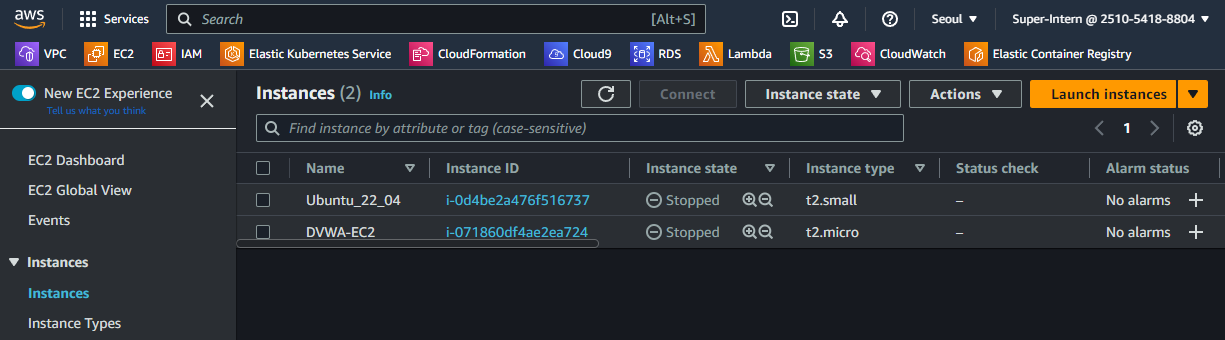

✔ EC2 권한 확인

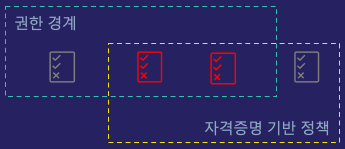

💠 자격증명 기반 정책과 권한 경계의 교집합 부분 정책만 허용

'AWS Hacking & Security Study' 카테고리의 다른 글

| AWS IAM Workshop - 역할 전환(Role Switch) (0) | 2023.09.10 |

|---|---|

| AWS IAM Workshop - 리소스 기반 정책(Resource-based policies) (0) | 2023.09.06 |

| AWS IAM Workshop - 자격증명 기반 정책(Identity-based policies) (0) | 2023.09.05 |

| AWS IAM Workshop - IAM 사용자(User) & IAM 사용자 그룹(User Group) (0) | 2023.09.04 |

| S3 Security Exercises - S3 VPC 엔드포인트에 대한 액세스 제한 / AWS Config 규칙을 사용하여 퍼블릭 버킷 감지 (0) | 2023.08.30 |